Расшифровка общего анализа крови

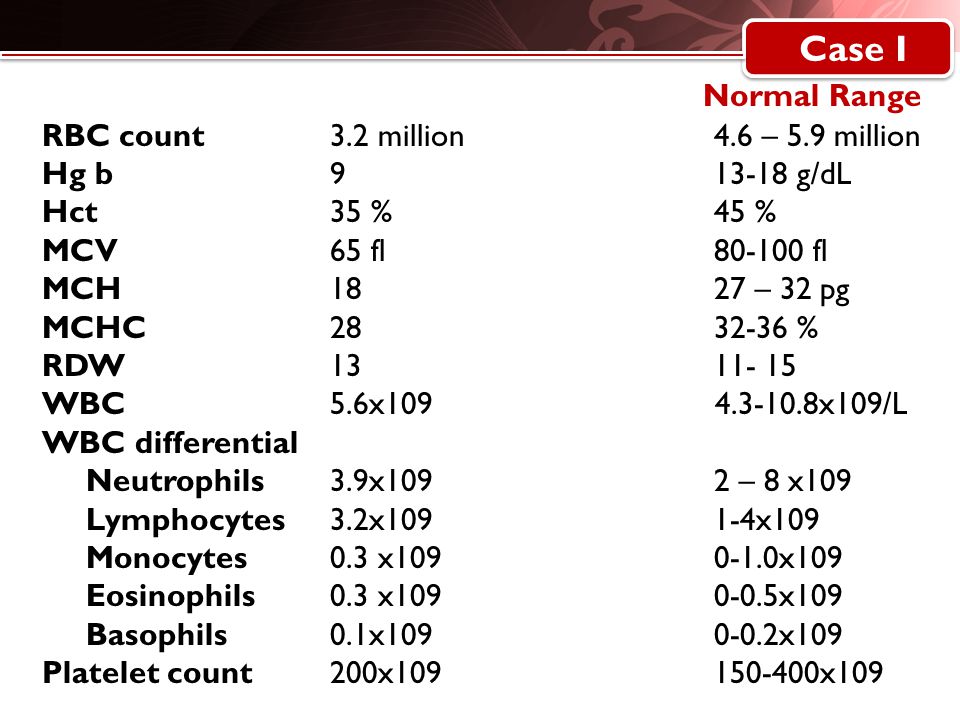

| RBC | Эритроциты | Эритроциты в норме: от 4,2 до 5,6 |

| HCT | Гематокрит (Vэритроцита/Vкрови) |

Норма (HCT): мужчины 42%-52%, женщины – от 36% до 48% |

| PLT | Тромбоциты |

Норма (PLT): 150 000 — 450 000 (на микролитр крови) |

| WBC | Лейкоциты |

Норма (WBC): 4,50 до 11,0 |

| HGB | Гемоглобин |

Гемоглобин в норме: 11,7 – 17,0 гр. \дл. (г на 100 мл крови) \дл. (г на 100 мл крови) |

| LYM | Лимфоциты | Норма (LYM\LYMPH): от 20% до 40% |

| GRAN | Гранулоциты |

GRA% 47 — 72% |

| MID | Моноциты |

MID 0,2-0,8 x 109/л |

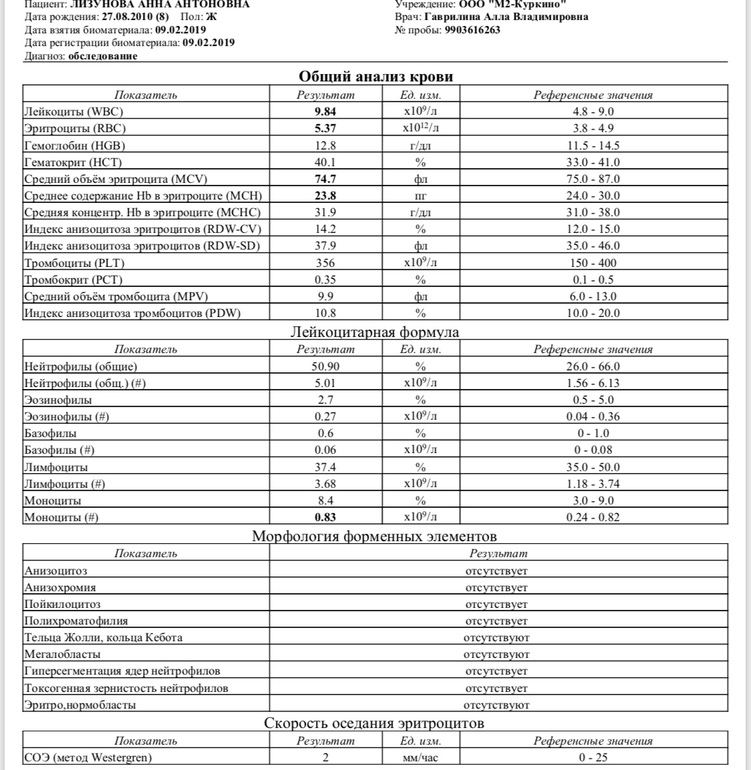

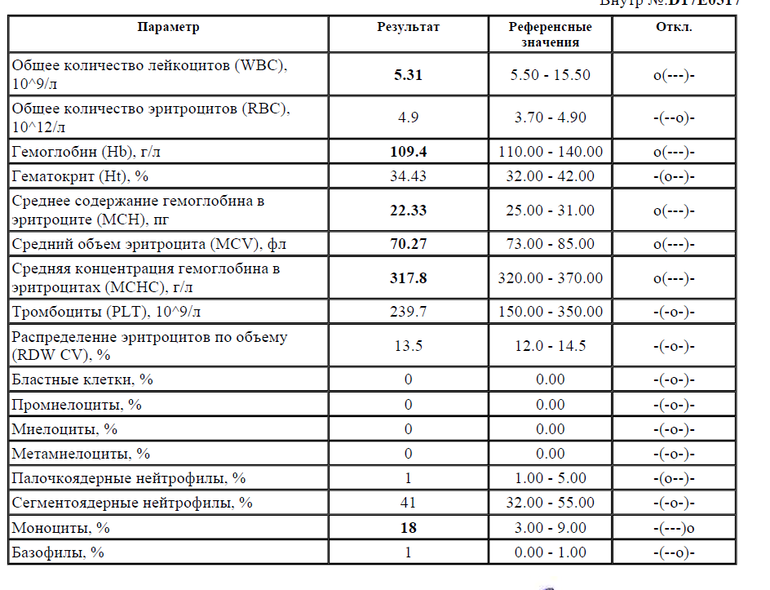

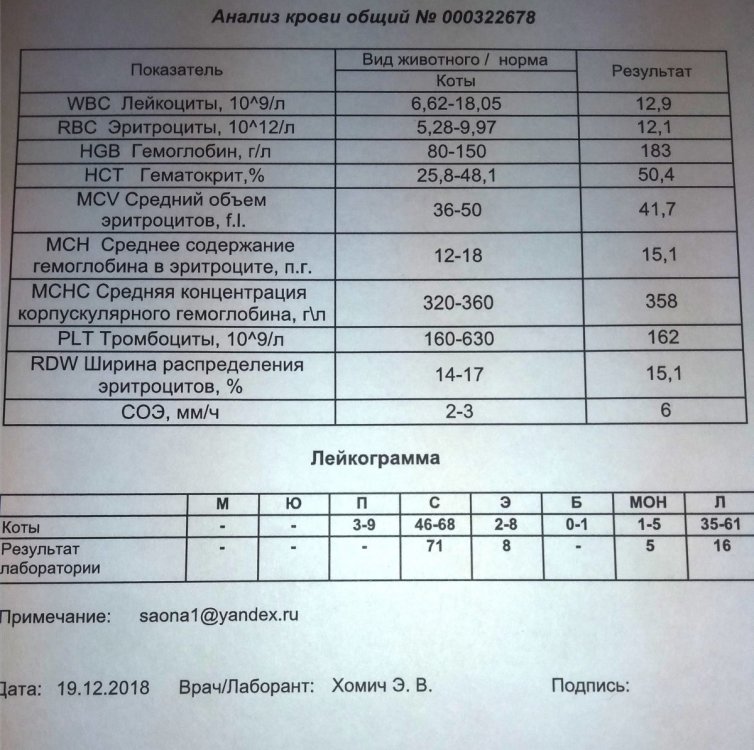

CBC (Complete Blood Count) – общийанализкрови. Общий анализ крови является важным инструментом в диагностике заболеваний общего функционирования организма человека. Общий анализ крови обеспечивает количественную и качественную информацию об условиях снижения эритроцитов, что говорит об анемии, инфекции и различных расстройствах.

Эритроциты (RBC) – красные кровяные тельца, переносящие гемоглобин. Главная функция эритроцитов транспортировка кислорода из лёгких ко всем тканям и двуокись углерода – от тканей обратно в лёгкие. Мало эритроцитов – мало гемоглобина. Мало гемоглобина – мало эритроцитов. Они взаимосвязаны.

Главная функция эритроцитов транспортировка кислорода из лёгких ко всем тканям и двуокись углерода – от тканей обратно в лёгкие. Мало эритроцитов – мало гемоглобина. Мало гемоглобина – мало эритроцитов. Они взаимосвязаны.

Эритроциты в норме: от 4,2 до 5,6 (число клеток на микролитр крови)

Недостаток красных кровяных телец – один из признаков анемии (малокровие). Причинами анемии может быть дефицитом железа. Избыток эритроцитов называется полицитемия. Полицитемия может быть вызвана с нарушением производства красных кровяных телец в костном мозге.

Гемоглобин (HGB) – Белок, содержащийся в эритроцитах и отвечающий за перенос молекул кислорода к клеткам организма. Гемоглобин – железосодержащий комплекс, окружающий белок. Уровень гемоглобина не является постоянной величиной и зависит от возраста, пола, этнической принадлежности, заболевания, курения, у женщин – от беременности и т.д.

Гемоглобин в норме: 11,7 – 17,0 гр.\дл. (г на 100 мл крови). Есть варианты, зависящие от пола и возраста.

Снижение уровня гемоглобина – выраженная анемия. Анемия может быть вызвана существенным недостатком красных кровяных телец, острой или хронической кровопотерей. Это связано с недостатком фолиевой кислоты В9 и витамином В12. Гемолиз (повышенное разрушение оболочек эритроцитов) от аутоиммунных состояний, инфекций и наследственных заболеваний кровообразования.

Гематокрит (HCT) – показывает в процентах индекс объёма эритроцитов к объёму всего образца крови.

Норма (HCT): мужчины 42%-52%, женщины – от 36% до 48%

Исключение: Пониженный гематокрит говорит об анемии (полицитемия). Повышенный гематокрит – эритремия.

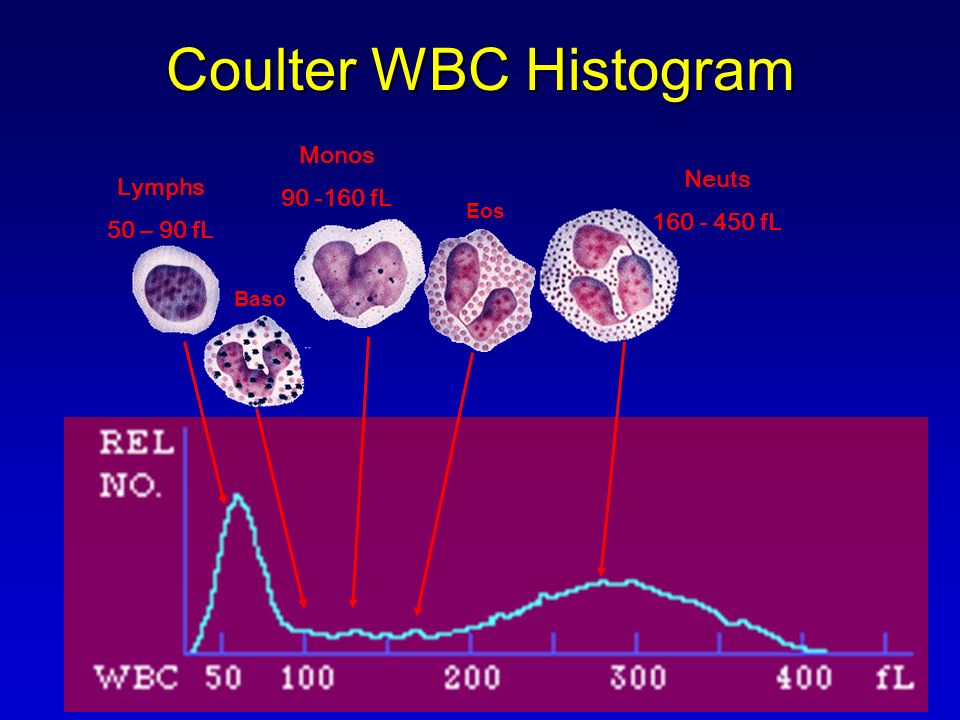

Лейкоциты (WBC) – белые или бесцветные клетки крови различных размеров. Основная функция лейкоцитов – противодействовать инфекциям, вирусам, бактериям и т.д. Лейкоциты делятся на 5 типов: нейтрофилы, лимфоциты, моноциты, эозинофилы и базофилы.

Норма (WBC): 4,50 до 11,0 (от 4 500 до 11 000 кубических клеток на мКл крови)

Исключение: значительное увеличение или значительное понижение лейкоцитов указывают на воспалительный процесс.

Нейтрофилы (NEUT) – Процентное содержание нейтрофилов в крови. Нейтрофилы генерируются в костном мозге. Срок их службы в крови длится несколько часов. Нейтрофилы уничтожают микробы (фагоцитоз).

Норма (NEUT): 40%-75% (количество нейтрофилов в 100 лейкоцитах). Нормальные значения зависят от возраста.

Исключение: Повышенное количество нейтрофилов указывает на воспаления и инфекции.

Лимфоциты (LYM) – основные клетки иммунной системы человека. Лимфоциты — один из видов белых кровяных клеток, который производится в лимфатической системе и костном мозге. По своим функциям лимфоциты делятся на В — лимфоциты, вырабатывающие антитела, Т-лимфоциты, которые борются с инфекциями и NK лимфоциты, контролирующие качество клеток организма.

Норма (LYM\LYMPH): от 20% до 40% (количество лимфоцитов в 100 лейкоцитах). Нормальное значение варьируется в зависимости от возраста (особенно у детей).

Исключение: Повышенное количество лимфоцитов может быть вызвано различными заболеваниями, особенно вирусными инфекциями.

Эозинофилы (EOS\EOSIN) – белые клетки крови, характеризуются специфическим оранжевым цветом. Они принимают участие в иммунной системе. Повышаются при инфекциях паразитами. Существует тенденция к появлению при аллергие и астме.

Норма (EOS): от 0% до 6% (количество эозинофилов в 100 лейкоцитах)

Исключение: Увеличение процента эозинофилов является признаком наличия факторов аллергии или глистных инвазий.

Моноциты (MONO) – один из видов фагоцитов, самый крупный вид лейкоцитов. Моноциты образуются в костном мозге. Эти клетки участвуют в регулировании и дифференцировании кроветворения, затем уходят в ткани организма и там превращаются в макрофаги. Моноциты имеют большое значение, так как отвечают за начальную активацию всей иммунной системы человека.

Норма (MONO): от 3% до 7% (от общего числа белых клеток крови)

Исключение: Увеличение процента моноцитов является признаком развития различных вирусных заболеваний.

Базофилы (BASO) – одна из крупных форм лейкоцитов в крови, относящихся к иммунной системе. Основная функция – расширение кровеносных сосудов во время инфекции.

Основная функция – расширение кровеносных сосудов во время инфекции.

Норма (BASO): от 0% до 2% (от общего числа белых клеток крови)

Исключение: Увеличение процента клеток базофилов является признаком инфекции или различных вирусных инфекций.

Тромбоциты (PLT)

Норма (PLT): 150 000 — 450 000 (на микролитр крови)

Исключение: Низкие значения (менее 50 тысяч) может указывать на риск кровотечения или вирусную инфекцию. Иногда снижение тромбоцитов может привести к образованию тромбов.

( 3 Голосов )

всё для ноутбуков

Аксессуары для бани и сауны

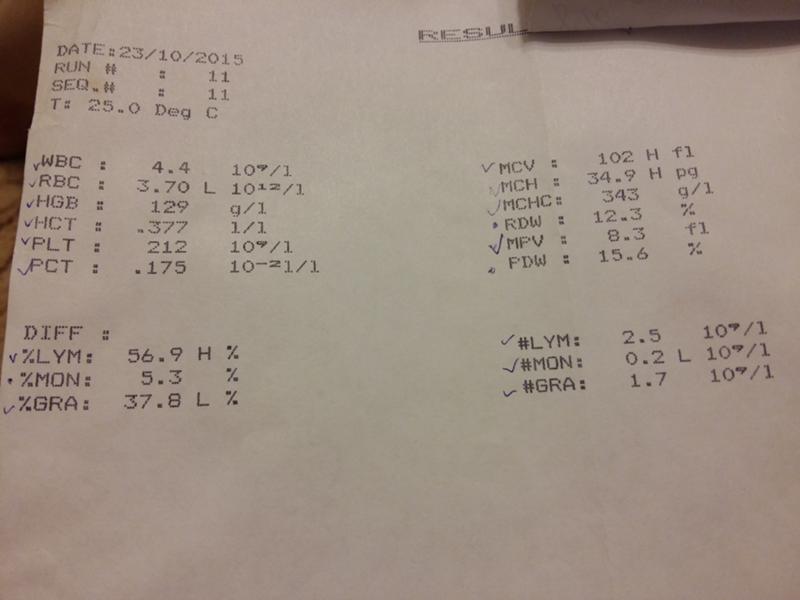

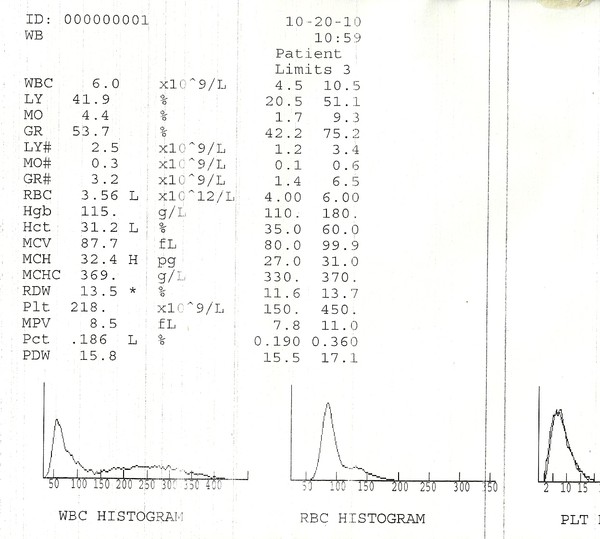

Расшифровка анализа крови на анализаторе — Статья в Екатеринбурге

В современных гематологических анализаторах реализована возможность расшифровки от 5 до 24 показателей крови:

- WBC (white blood cells — белые клетки крови, лейкоциты).

Показатель характеризует абсолютное содержание лейкоцитов.

Показатель характеризует абсолютное содержание лейкоцитов. - RBC (red blood cells — красные клетки крови, эритроциты) показывает абсолютное содержание эритроцитов в крови.

- HGB (Hb, hemoglobin, гемоглобин) — концентрация гемоглобина в цельной крови.

- HCT (hematocrit, гематокрит). Гематокрит определяет отношение объёма форменных элементов к плазме.

- PLT (platelets, тромбоциты) — абсолютное количествотромбоцитов

Эритроцитарные индексы

- MCV — средний объём эритроцита в мкм или фл. При помощи анализа можно определить наличие микроцитоза, нормоцитоза макроцитоза.

- MCH — среднее количество гемоглобина в эритроците в абсолютных единицах. В анализе указывается цветовой показатель.

- MCHC — средняя концентрация гемоглобина в одном эритроците, т.е. степень его насыщенности гемоглобином.

Тромбоцитарные индексы

- MPV (mean platelet volume) — среднее количество тромбоцитов

- PDW —характеризует гетерогенность тромбоцитов, т.

е. их относительную ширину распределения в объеме.

е. их относительную ширину распределения в объеме. - PCT (platelet crit) — тромбокрит – процент объёма цельной крови, которую занимают тромбоциты.

Лейкоцитарные индексы

- LYM% (LY%) (lymphocyte) —процент концентрации лимфоцитов.

- LYM# (LY#) (lymphocyte) — абсолютное число лимфоцитов.

- MXD% — относительный процент смеси, состоящей из моноцитов, базофилов и эозинофилов.

- MXD# — абсолютное количество смеси, состоящей из моноцитов, базофилов и эозинофилов.

- NEUT% (NE%) (neutrophils) —процент нейтрофилов.

- NEUT# (NE#) (neutrophils) — абсолютное количество нейтрофилов.

- MON% (MO%) (monocyte) — процент моноцитов

- MON# (MO#) (monocyte) — абсолютное количество моноцитов

- EO% — относительный процент эозинофилов.

- EO# — абсолютное количество эозинофилов.

- BA% — относительный процент базофилов.

- BA# — абсолютное количество базофилов.

- IMM% — относительный процент незрелых гранулоцитов.

- IMM# — абсолютное количество незрелых гранулоцитов.

- ATL% — относительный процент атипичных лимфоцитов.

- ATL# — абсолютное число атипичных лимфоцитов.

- GR% — относительный процент гранулоцитов.

- GR# — абсолютное количество гранулоцитов.

Эритроцитарные индексы

- RBC/HCT — средний объем эритроцитов.

- HGB/RBC — среднее количествогемоглобина в эритроците.

- HGB/HCT — средняя насыщенность гемоглобином эритроцита.

- RDW — Red cell Distribution Width — «ширина распределения эритроцитов». Характеризует гетерогенность эритроцитов.

- RDW-SD — стандартное отклонение ширины распределения эритроцитов по объему.

- RDW-CV — коэффициент вариации относительной ширины распределения эритроцитов по объёму.

- P-LCR — коэффициент, указывающий количество больших тромбоцитов.

- ESR (СОЭ) (скорость оседания эритроцитов) — маркер патологии.

На основе разных показателей крови современные гематологические анализаторы строят гистограммы, позволяющие анализировать стадии патологического процесса и принимать решения по его устранению.

Нормальные показатели крови отличаются у пациентов в зависимости от пола, возраста, а также дополнительных факторов (образа жизни, вредных привычек и т.д.).

Внимание! Компания Медика Групп занимается продажей автоматических микробиологических анализаторов и флаконов с питательными средами, но не оказывает услуги по сбору или расшифровке результатов анализов крови.

Поделиться ссылкой:

Вернуться назад

Анализатор бактериологический автоматический серии юнона® LABSTAR 50

Анализатор бактериологический автоматический серии юнона® LABSTAR 100

Криптоанализ— Зачем пытаться получить ключ из криптографии белого ящика? Как можно защитить сам WBC?

$\begingroup$

Помогите понять следующее. С WBC в основном ставится вопрос, можно ли попытаться взломать WBC, чтобы определить ключ. Мой вопрос:

Если найти сам WBC, этого будет достаточно, чтобы закодировать/декодировать все, что она хочет, с помощью встроенного ключа. Для меня это проблема курицы и яйца, где теперь нужно «спрятать» сам WBC в коде, чтобы сделать его практичным.

Для меня это проблема курицы и яйца, где теперь нужно «спрятать» сам WBC в коде, чтобы сделать его практичным.

- криптоанализ

- белый ящик

$\endgroup$

7

$\begingroup$

Отличный вопрос. К сожалению, боюсь, я не знаю ни одного действительно убедительного ответа.

В принципе, одним из возможных применений криптографии белого ящика может быть построение шифра с открытым ключом из шифра с симметричным ключом. Если бы вы могли построить криптографическую реализацию шифрования AES (скажем), в которой никто не может ни восстановить ключ, ни выяснить, как выполнить процесс дешифрования, у вас будет шифр с открытым ключом.

Однако на практике я не думаю, что это мотивация большинства работ по криптографии белого ящика. Например, большинство опубликованных криптосхем «белого ящика» можно легко инвертировать: имея реализацию шифрования «белого ящика», вы можете легко получить реализацию дешифрования «белого ящика».

Я не знаю хорошего ответа на ваш вопрос. Я знаю два не очень хороших ответа:

Один из возможных ответов состоит в том, что код шифра белого ящика может быть намного больше, чем ключ, и если взломщик захочет поделиться им с другими, он им придется потратить гораздо больше пропускной способности, чтобы поделиться им, чем они поделились бы ключом. Однако это выглядит очень слабо и неубедительно.

Другой возможный ответ заключается в том, что кодирование белого ящика обычно рандомизировано: вы можете дать миллиону людей рандомизированную реализацию дешифрования AES в белом ящике с ключом $K$ (один и тот же ключ для всех, но каждый из них получает отдельно рандомизированный белый код). -коробочная реализация). Таким образом, если кто-то делится кодом своего расшифровщика белого ящика, он однозначно идентифицирует его.

Однако на практике это не кажется очень эффективной защитой от нарушения авторских прав (судебное преследование обычно обходится слишком дорого, а фальшивую личность слишком легко подделать).

Однако на практике это не кажется очень эффективной защитой от нарушения авторских прав (судебное преследование обычно обходится слишком дорого, а фальшивую личность слишком легко подделать).

Так что, боюсь, я не знаю сильной практической мотивации для криптографии белого ящика. Возможно, кто-то другой ответит вам лучше.

$\endgroup$

1

$\begingroup$

Первоначальная мотивация была следующей. Если вы не знаете ключ, вы привязаны к конкретной реализации, даже если вы можете инвертировать шифрование. В реализации может быть какой-то бэкдор, который может раскрыть личность злоумышленника. 9-1(x)))$ для открытого текста $x$. Эти функции $F$ и $G$ называются внешними кодировками и запекаются в белом ящике.

Теперь, чтобы использовать эту криптографическую часть, вам нужно отменить/применить кодировку в другом месте вашего кода (обычно этот код ужасно запутан).

Таким образом, злоумышленник не может просто атаковать белый ящик, а должен перепроектировать остальную часть программы.

Итак, теперь у злоумышленника есть два пути:

- сломать белый ящик и получить ключ (если он у него есть, то кодировки также просты).

- сломать остальную часть программы и пройти через все запутанные части.

И то и другое сделать непросто (хотя и не невозможно).

Кроме того, белый ящик выполняет только шифрование ИЛИ расшифровку, а не то и другое одновременно.

$\endgroup$

1

$\begingroup$

Сценарий 1: Шифрование

Может быть, у вас есть только шифрование WBC, которое выполняет расшифровку (т. е. функцию обратного шифрования) и медленно (шифрование WBC имеет тенденцию быть довольно медленным)?

В этом случае вы можете легко расшифровать, но не очень легко зашифровать. Если бы вы смогли узнать ключ, это облегчило бы шифрование. И, таким образом, было бы выгодно также иметь возможность эффективно шифровать.

Если бы вы смогли узнать ключ, это облегчило бы шифрование. И, таким образом, было бы выгодно также иметь возможность эффективно шифровать.

Сценарий 2: Распространение ключей по сравнению с распространением кода

Распространение реализации программного обеспечения WBC (способ, не разрешенный условиями лицензии на программное обеспечение) является нарушением авторских прав почти во всех странах. (Т.е. считается пиратством программного обеспечения.) Если вам удалось восстановить материал ключа, ключ, скорее всего, не имеет аналогичной защиты закона об авторском праве (однако его может защищать какой-то другой закон, например DMCA).

Сценарий 3: Хвастовство

Когда Geohot взломал PlayStation 3, они сказали, что если у вас есть доступ к шифрованию и дешифрованию, вы можете делать практически все, но они все еще хотят взломать ключи. Очевидно, что получение ключей позволяет вам похвастаться и делает перерыв более впечатляющим. Получение ключей может быть похоже на бег Кесселя за 12 парсеков.

$\endgroup$

Зарегистрируйтесь или войдите

Зарегистрироваться через Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

обфускация программного обеспечения — способы усложнить взлом реализации криптографии белого ящика AES

Вопрос задан

Изменено 3 года, 1 месяц назад

Просмотрено 2к раз

$\begingroup$

Предыстория: Я хочу использовать криптографию белого ящика, чтобы скрыть ключи, хранящиеся в клиентском приложении.

Я ищу существующие реализации криптографии белого ящика, такие как AES 128 или 256. Но я обнаружил, что почти все существующие реализации можно взломать за разумный период времени. Например, см. вызов CHES 2017 и атаки BGE на исходную схему Чоу и т. д. Пока мне не удалось найти зрелую/непрерывную реализацию.

Моя цель состоит в том, чтобы сделать реализацию WBC очень трудной для взлома. Как известно,

1) WBC направлен на защиту криптографических алгоритмов от восстановления ключа

2) Обфускация кода направлена на защиту от обратного проектирования криптографического алгоритма.

Таким образом, я хочу использовать опубликованную реализацию WBC (возможно, уже сломанную), а затем применить запутывание кода (например, C++).

Является ли вышеуказанный способ разумным (если мы не можем найти правильную реализацию)?

Пожалуйста, порекомендуйте любые зрелые реализации WBC (еще не сломанные)

Есть идеи получше? (кроме перепроектирования и оценки нового алгоритма WBC)

- aes

- программное обфускация

- белый ящик

$\endgroup$

2

$\begingroup$

Является ли вышеуказанный способ разумным (если мы не можем найти правильную реализацию)?

Нет, в настоящее время не существует таких алгоритмов запутывания кода, которые надежно запутывают код до такой степени, что его очень сложно реконструировать.

Пожалуйста, порекомендуйте любые зрелые реализации WBC (еще не сломанные)

Мне неизвестны реализации WBC для AES.

Обратите внимание, что успешная реализация алгоритма WB-AES будет означать, что «односторонность» (очень трудно инвертировать) превратит этот алгоритм в криптосистему с открытым ключом без необходимости асимметричной криптографии (вы просто опубликуете реализацию WBC-AES, и ключ не будет просачиваться). Поэтому я почти уверен, что непрерывных реализаций не существует.

Возможно, существуют какие-то ненарушенные реализации WBC, но я не думаю, что они останутся ненарушенными надолго, если привлекут большое внимание криптографического сообщества.

Любая другая идея получше? (кроме перепроектирования и оценки нового алгоритма WBC)

Нет. Как заметили мы с Жоффруа Куто, самодельное запутывание кода, скорее всего, небезопасно по многим причинам, главная из которых заключается в том, что безопасность будет основываться на том факте, что никто никогда не узнает о вашем алгоритме запутывания.

$\endgroup$

4

$\begingroup$

Добавление программной обфускации к стандартному дизайну «белого ящика» близко к тому, что уже сделано в отрасли. Это решение недостаточно сильное, оно может быть несколько полезным, чтобы усложнить обратный инжиниринг и заставить злоумышленника потратить больше времени, чтобы полностью понять базовый дизайн, но не избежать извлечения ключа. Программная обфускация действительно усложняет понимание и потенциально может поднять часть кода, но не позволяет избежать выполнения функции шифрования. Несколько лет назад новое семейство методов атак, заимствованных из мира безопасных элементов, было успешно применено к контексту белого ящика (см. Дифференциальный вычислительный анализ (видео здесь), Дифференциальный анализ ошибок, 9).0005 Бессовестная пробка : Атака ковшом). С этими более современными методами, даже если программное обеспечение запутано, атаки эффективны.

С другой стороны, запутывание кода направлено на то, чтобы скрыть логику запутанного алгоритма, и обычно это не та же самая цель безопасности описанной вами ситуации, запутывание кода направлено на то, чтобы скрыть, что запутанный код является реализацией AES , но с точки зрения безопасности злоумышленник уже знает алгоритм шифрования, нужно защитить только секретный ключ. Обфускация кода в этом контексте используется для сокрытия , как он вычисляется и, в частности, когда/где ключ загружается в память, запутывание данных используется для сокрытия связи между некоторыми загруженными данными и простым ключом AES.

Если вы ищете дизайн белого ящика, вы можете посмотреть здесь: Side-Channel Marvels (точнее, в Deadpool) или OpenWhiteBox.

Лучшие идеи…

на самом деле научное сообщество и промышленное сообщество активно ищут лучшую идею и решение проблемы. Промышленный мир ищет достаточно безопасное решение остается безопасным в течение всего срока службы продукта (по крайней мере, до следующего обновления). Поскольку сегодня неизвестный дизайн считается безопасным, и, как следствие, индустрия выпускает решения для обеспечения безопасности программного обеспечения, включая (но не ограничиваясь) криптографию белого ящика, методы защиты от несанкционированного доступа и обратного проектирования, но для сохранения преимущества перед злоумышленником подробности не разглашаются.

Некоторые другие (неопубликованные) дизайны доступны на конкурсе WhibOx — выпуск 2

Поскольку сегодня неизвестный дизайн считается безопасным, и, как следствие, индустрия выпускает решения для обеспечения безопасности программного обеспечения, включая (но не ограничиваясь) криптографию белого ящика, методы защиты от несанкционированного доступа и обратного проектирования, но для сохранения преимущества перед злоумышленником подробности не разглашаются.

Некоторые другие (неопубликованные) дизайны доступны на конкурсе WhibOx — выпуск 2

. $\endgroup$

$\begingroup$

Неразбитых и опубликованных дизайнов нет. Самый прочный недавно опубликованный дизайн из испытания CHES 2017 выдерживал атаки чуть меньше месяца, а самый прочный дизайн из испытания WhibOx 2019 выдерживал атаки в течение 51 дня с момента публикации.

Если возможно, выберите альтернативу «белому ящику» AES:

- использовать аппаратные функции операционной системы для хранения и использования ключа (например, Android Keystore, iOS Secure Enclave)

- использовать доверенное приложение в TEE (Trusted Execution Environment, например, ARM TrustZone, Intel SGX)

- изменить дизайн, чтобы безопасность ключей во время использования не была столь критична

- использовать собственный алгоритм белого ящика вместо AES (это предотвратит типичные атаки белого ящика, но само по себе является минным полем)

Применение запутывания может помочь в зависимости от типа атаки и особенностей запутывания, но вы, вероятно, никогда не узнаете, пока не проведете тест на проникновение или не обнаружите взлом после публикации своего приложения.

Также обратите внимание, что в задаче CHES шифрование одного блока AES может занять до секунды, а код может иметь размер 20 МБ, а это означает, что производительность и размер приличного белого ящика будут проблемой.

Кстати, даже если у вас есть доступ к идеальной реализации белого ящика, вам все равно может потребоваться дополнительная защита от взлома кода (злоумышленники просто используют ваш код для шифрования и расшифровки вместо того, чтобы изучать ключ).

Короче говоря, защита белого ящика чрезвычайно сложна, а хороших бесплатных версий белого ящика AES не существует.

Отказ от ответственности: я работаю в компании, продающей реализации белого ящика.

$\endgroup$

$\begingroup$

Насколько мне известно, не существует криптографического алгоритма белого ящика, который был бы «безопасным» в криптографическом смысле, что означает, что его безопасность зависит от случайного ключа из пространства определенного размера.

На практике «безопасность» криптографии белого ящика достигается за счет сокрытия реализации и использования автоматических обновлений для быстрой замены ключа новой реализацией, когда старая не работает.

Отсюда два печальных вывода: 1) Лучшие криптографические алгоритмы белого ящика никогда не будут опубликованы и будут доступны только по очень высокой цене. 2) Криптография белого ящика в ее нынешнем состоянии совершенно не подходит для программного обеспечения с открытым исходным кодом.

$\endgroup$

1

$\begingroup$

Я просто хотел добавить точку зрения обратного проектирования на такого рода вещи, так как я уже ломал некоторые такие системы.

Злоумышленники часто не заботятся о распутывании математики, чтобы определить исходный алгоритм. Вы можете просто скопировать запутанный алгоритм прямо из (например) проигрывателя фильмов.

Показатель характеризует абсолютное содержание лейкоцитов.

Показатель характеризует абсолютное содержание лейкоцитов. е. их относительную ширину распределения в объеме.

е. их относительную ширину распределения в объеме.

Однако на практике это не кажется очень эффективной защитой от нарушения авторских прав (судебное преследование обычно обходится слишком дорого, а фальшивую личность слишком легко подделать).

Однако на практике это не кажется очень эффективной защитой от нарушения авторских прав (судебное преследование обычно обходится слишком дорого, а фальшивую личность слишком легко подделать).